浙江中文大学的研究人员发现了一个非常有趣的事情,即手机中的智能助手(这里指的是 Siri 和 Alexa)可以通过非常简单的方式受到攻击,而被攻击设备的所有者对此毫不知情。人耳听不到超声波引导的攻击,但设备中的麦克风可以检测到它们,而且事实证明,在许多情况下可以进行指挥。

它可能是 你感兴趣

这种攻击方法称为“DolphinAttack”,其工作原理非常简单。首先,需要将人类语音命令转换为超声波频率(频带20hz及更高),然后将这些命令发送到目标设备。成功的声音传输所需的只是一个连接到小型放大器和超声波解码器的手机扬声器。由于受攻击设备中的敏感麦克风,命令可以被识别,并且手机/平板电脑将它们视为其所有者的经典语音命令。

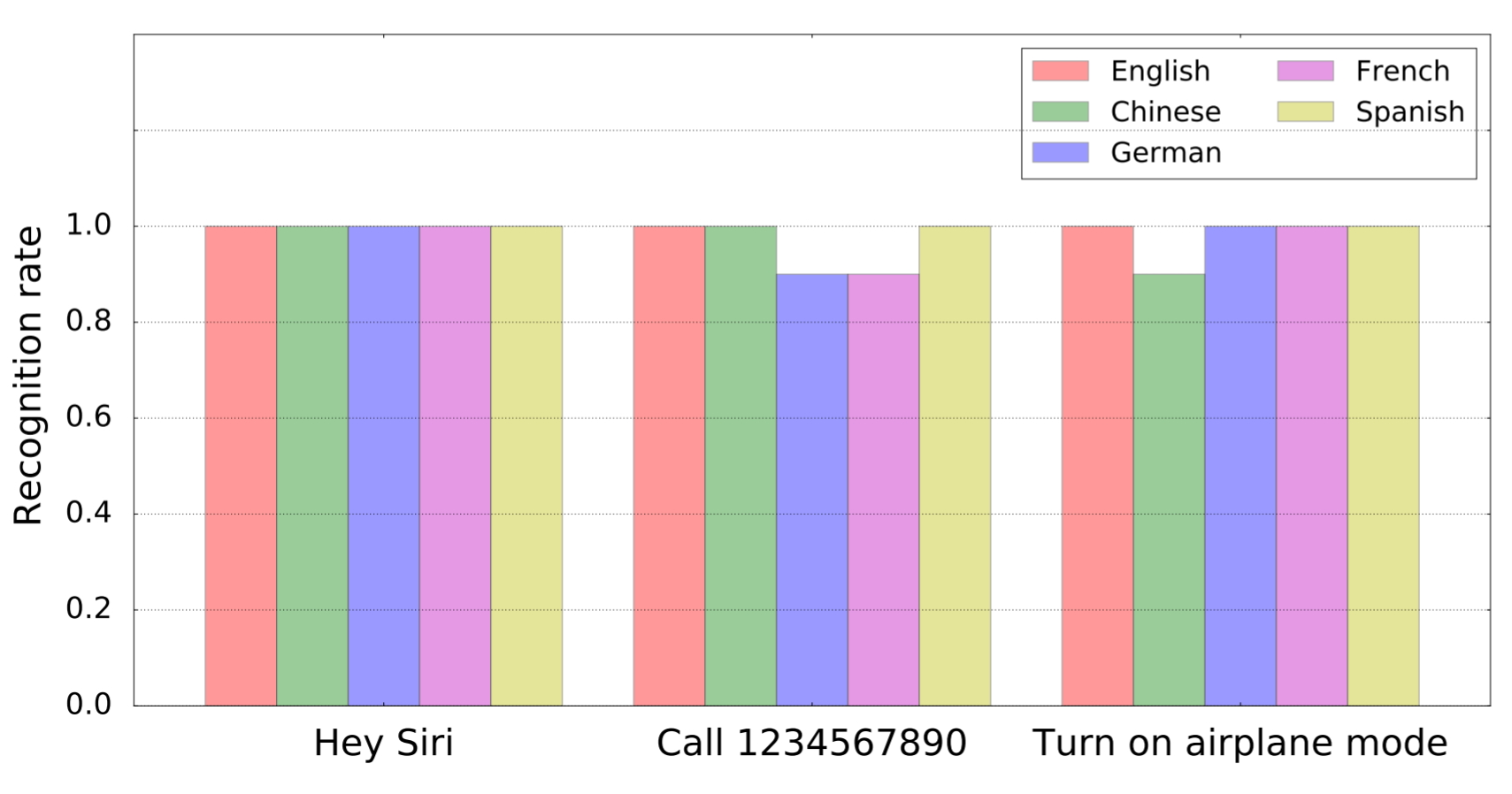

作为研究的一部分,事实证明,市场上基本上所有的女性助理都会对这种调整后的命令做出反应。无论是 Siri、Alexa、Google Assistant 还是三星 S Voice。所测试的设备对测试结果没有影响。因此,助理的反应是通过手机和平板电脑或电脑接收的。具体来说,测试了 iPhone、iPad、MacBook、Google Nexus 7、Amazon Echo 甚至奥迪 Q3。总共有 16 个设备和 7 个不同的系统。超声波指令被所有人登记。也许更令人毛骨悚然的是,修改后的(人耳听不见的)命令也被语音识别功能识别。

测试中使用了多种程序。从拨打号码的简单命令,到打开指定页面或更改特定设置。作为测试的一部分,甚至可以更改汽车导航的目的地。

关于这种破解设备的新方法的唯一积极消息是,它目前可以在大约一米半到两米的距离内工作。防御将会很困难,因为语音助手的开发人员不会希望限制感测到的命令的频率,因为这可能会导致整个系统的功能变差。然而,未来必须找到一些解决方案。

来源: 瘾科技

既然你正在翻译这篇文章,你本可以让它更容易理解。从英文原版来看,它的工作原理就不那么令人困惑了。防御很简单,只需忽略仅在超声波频率上发出的命令即可。

是的,正如文章中所述,开发人员不会继续忽略超声波频率的命令,因为尚不完全清楚这将如何影响经典语音命令的最终质量和识别能力。

不,文章说要削减频谱。我建议忽略输入,它仅由频谱的超声波部分组成。